Le monde de la sécurité informatique est en constante évolution, avec de nouvelles menaces qui apparaissent chaque jour. Il est important de rester informé de ces menaces et de prendre les mesures nécessaires pour s’en protéger.

Le monde de la sécurité informatique en constante évolution

Le monde de la sécurité informatique est en constante évolution, avec de nouvelles menaces qui apparaissent chaque jour. Cette évolution est due à plusieurs facteurs :

L’augmentation de la connectivité, de plus en plus d’appareils et de systèmes sont connectés à internet, ce qui crée une surface d’attaque plus grande pour les pirates informatiques.

La complexité des logiciels, les logiciels sont de plus en plus complexes, ce qui rend plus difficile la détection et la correction des vulnérabilités.

La sophistication des pirates informatiques, les pirates informatiques sont de plus en plus sophistiqués et utilisent des techniques de plus en plus avancées pour attaquer les systèmes informatiques.

Les nouvelles menaces

Voici quelques exemples de nouvelles menaces qui apparaissent chaque jour :

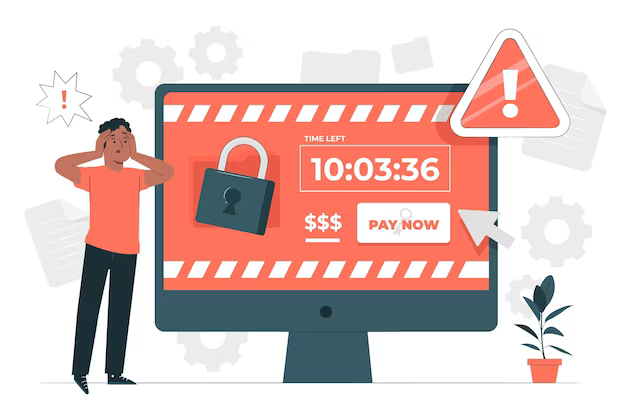

Attaques par ransomware

Ces attaques chiffrent les données de la victime et exigent une rançon pour les déchiffrer. Elles peuvent être très dommageables pour les entreprises et les particuliers, car elles peuvent entraîner la perte de données importantes et des interruptions de service.

Un ransomware, ou rançongiciel en français, est un logiciel malveillant qui prend en otage les données d’un utilisateur ou d’une organisation et exige une rançon en échange de leur déverrouillage. Les attaques par ransomware peuvent cibler des ordinateurs individuels, des serveurs ou des réseaux entiers.

Comment fonctionne une attaque par ransomware ?

Le ransomware est généralement diffusé par le biais d’un email ou d’un site Web infecté. Lorsque la victime clique sur un lien ou ouvre une pièce jointe infectée, le ransomware est installé sur son ordinateur. Le ransomware chiffre ensuite les données de la victime et affiche un message demandant une rançon pour les déchiffrer.

Les pirates informatiques diffusent des ransomwares de différentes manières, par exemple :

Pièces jointes infectées : Les pirates envoient des e-mails contenant des pièces jointes infectées qui, lorsqu’elles sont ouvertes, installent le ransomware sur l’ordinateur de l’utilisateur.

Liens malveillants : Les pirates diffusent des liens malveillants sur des sites Web, des réseaux sociaux ou des e-mails. Lorsque l’utilisateur clique sur un lien malveillant, il est redirigé vers un site Web infecté qui installe le ransomware sur son ordinateur.

Vulnérabilités logicielles : Les pirates exploitent des vulnérabilités logicielles pour infecter les ordinateurs des utilisateurs sans leur intervention.

Quels sont les types d’attaques par ransomware ?

Il existe plusieurs types d’attaques par ransomware, notamment :

Ransomware de type « Locker » : Ce type de ransomware bloque l’accès de la victime à son ordinateur ou à ses fichiers.

Ransomware de type « Crypteur » : Ce type de ransomware chiffre les fichiers de la victime, les rendant inaccessibles.

Ransomware de type « Doxware » : Ce type de ransomware menace de divulguer les données sensibles de la victime si elle ne paie pas la rançon.

Exemples d’attaques

Attaque contre l’hôpital de Dax en 2021, les pirates ont infecté les systèmes informatiques de l’hôpital avec un ransomware, ce qui a entraîné le blocage de l’accès aux données des patients et le report de plusieurs interventions chirurgicales.

Attaque contre Kaseya en 2021, un groupe de pirates a exploité une vulnérabilité dans le logiciel Kaseya VSA pour infecter les systèmes de plusieurs milliers d’entreprises dans le monde.

Quels sont les impacts d’une attaque par ransomware ?

Les attaques par ransomware peuvent avoir des conséquences graves pour les victimes :

La perte de données, les données chiffrées par le ransomware peuvent être inaccessibles pendant plusieurs jours, voire plusieurs semaines.

L’ interruption de l’activité, les attaques par ransomware peuvent perturber l’activité d’une entreprise, ce qui peut entraîner des pertes de productivité et de revenus.

La détérioration de la réputation, une attaque par ransomware peut nuire à la réputation d’une entreprise et à la confiance de ses clients.

Le coût de la rançon, le paiement de la rançon ne garantit pas que les données seront déverrouillées et peut encourager les pirates à poursuivre leurs attaques.

Comment se protéger d’une attaque par ransomware ?

Il existe plusieurs mesures que vous pouvez prendre pour vous protéger :

Mettre à jour votre logiciel antivirus et votre système d’exploitation régulièrement.

Effectuer des sauvegardes régulières de vos données.

Être vigilant face aux e-mails et sites Web suspects.

Ne jamais cliquer sur un lien ou télécharger une pièce jointe dans un message suspect.

Former vos employés aux risques liés aux ransomwares.

En cas d’attaque par ransomware, il est important de ne pas payer la rançon et de contacter les autorités.

Que faire si vous êtes victime d’une attaque par ransomware ?

Si vous êtes victime d’une attaque par ransomware, il est important de ne pas payer la rançon. Le paiement de la rançon ne garantit pas que vos données seront déchiffrées et encourage les pirates informatiques à continuer à lancer des attaques.

Voici quelques mesures que vous pouvez prendre si vous êtes victime d’une attaque par ransomware :

Déconnectez votre ordinateur du réseau

Contactez un expert en sécurité informatique

Signalez l’attaque aux autorités

Attaques de la chaîne d’approvisionnement

Une attaque de la chaîne d’approvisionnement vise à compromettre la sécurité d’une organisation en s’infiltrant dans son système via un tiers de confiance.

Les pirates informatiques exploitent les liens de confiance entre les entreprises et leurs fournisseurs pour infecter des logiciels, du matériel ou des services utilisés par plusieurs organisations.

Comment fonctionne une attaque de la chaine d’approvisionnement ?

Les attaquants peuvent utiliser différentes techniques pour infiltrer la chaîne d’approvisionnement, par exemple :

Injection de code malveillant : Les pirates peuvent injecter du code malveillant dans des logiciels ou du matériel pendant le processus de développement, de fabrication ou de distribution.

Attaques par rebond : Les pirates peuvent cibler un fournisseur de services utilisé par plusieurs organisations, puis exploiter cette relation pour accéder aux systèmes des clients du fournisseur.

Faux logiciels : Les pirates peuvent créer de faux logiciels qui ressemblent à des logiciels légitimes, mais qui sont en réalité infectés par des logiciels malveillants.

Quels sont les types d’attaques de la chaine d’approvisionnement ?

SolarWinds

En 2020, des pirates informatiques ont infiltré le fournisseur de logiciels SolarWinds et injecté du code malveillant dans sa suite logicielle Orion. Cette attaque a permis aux pirates de compromettre les systèmes de plusieurs organisations gouvernementales et privées aux États-Unis et dans le monde.

Kaseya

En 2021, un groupe de pirates informatiques a exploité une vulnérabilité dans le logiciel Kaseya VSA pour infecter les systèmes de plusieurs milliers d’entreprises dans le monde.

Quels sont les impacts d’une attaque de la chaine d’approvisionnement ?

Les attaques de la chaîne d’approvisionnement peuvent avoir des conséquences graves pour les organisations, notamment :

Vol de données sensibles : Les pirates peuvent voler des informations confidentielles, telles que des données clients, des informations financières ou des secrets d’État.

Interruption de service : Les attaques peuvent perturber les opérations et les services d’une organisation, entraînant des pertes de productivité et de revenus.

Détérioration de la réputation : Une attaque peut nuire à la réputation d’une organisation et à la confiance de ses clients.

Comment se protéger d’une attaque de la chaine d’approvisionnement ?:

Les organisations peuvent prendre plusieurs mesures pour se protéger contre les attaques de la chaîne d’approvisionnement, notamment :

Mettre en place un programme de sécurité des applications. Cela implique de tester et de valider les logiciels avant leur déploiement, et de surveiller les applications pour détecter les signes d’infection.

Gérer les risques liés aux fournisseurs, il est important d’évaluer la sécurité des fournisseurs et de mettre en place des contrôles pour s’assurer qu’ils ne constituent pas un risque pour la sécurité de l’organisation.

Mettre à jour les logiciels régulièrement, il est important d’installer les correctifs de sécurité dès qu’ils sont disponibles pour corriger les vulnérabilités connues.

Les attaques de la chaîne d’approvisionnement constituent une menace croissante pour les organisations de toutes tailles. Il est important de prendre des mesures pour se protéger contre ces attaques en mettant en place des contrôles de sécurité adéquats et en sensibilisant les employés aux risques.

Ressources supplémentaires:

Microsoft – Les attaques contre la chaîne d’approvisionnement logicielle:

https://learn.microsoft.com/fr-fr/microsoft-365/security/defender-endpoint/malware/supply-chain-malware?view=o365-worldwide

RedHat – La sécurité de la chaîne d’approvisionnement des logiciels:

https://learn.microsoft.com/fr-fr/microsoft-365/security/defender-endpoint/malware/supply-chain-malware?view=o365-worldwide

Attaques par phishing :

Ces attaques envoient des emails ou des SMS frauduleux pour inciter les victimes à divulguer leurs informations personnelles ou à télécharger des logiciels malveillants. Elles peuvent être très efficaces, car elles exploitent la crédulité des utilisateurs.

Le phishing, ou hameçonnage, est une technique de cybercriminalité visant à tromper les utilisateurs pour qu’ils divulguent des informations sensibles, telles que des noms d’utilisateur, des mots de passe, des numéros de carte de crédit ou des informations bancaires. Les attaques par phishing se font généralement par e-mail, mais peuvent également se faire par SMS, par téléphone ou via les réseaux sociaux.

Comment fonctionne une attaque par phishing ?

Les pirates informatiques envoient des messages frauduleux qui semblent provenir d’une source légitime, telle qu’une banque, une entreprise de services publics ou un site Web de commerce électronique. Ces messages incitent les utilisateurs à cliquer sur un lien ou à télécharger une pièce jointe infectée.

Exemples d’attaques:

Faux e-mail de votre banque : Un e-mail vous demande de mettre à jour vos informations de compte en cliquant sur un lien.

Faux message de votre opérateur téléphonique : Un SMS vous informe que votre compte a été suspendu et vous demande de cliquer sur un lien pour le réactiver.

Faux profil sur les réseaux sociaux : Un profil se faisant passer pour une entreprise connue vous propose un bon plan ou un cadeau.

Quels sont les impacts des attaques par phishing ?

Les attaques par phishing peuvent avoir des conséquences graves pour les victimes, notamment :

Vol de données sensibles : Les pirates peuvent utiliser les informations volées pour usurper votre identité, effectuer des achats frauduleux ou vider vos comptes bancaires.

Infection par des logiciels malveillants : Les liens ou les pièces jointes infectés peuvent installer des logiciels malveillants sur votre ordinateur qui peuvent voler vos données ou prendre le contrôle de votre appareil.

Perte financière : Les victimes de phishing peuvent perdre de l’argent en raison de transactions frauduleuses ou de vols d’identité.

Comment se protéger d’une attaque par phishing ?:

Il existe plusieurs mesures que vous pouvez prendre pour vous protéger contre les attaques par phishing, notamment :

Se méfier des emails et SMS suspects, ne cliquez jamais sur un lien ou ne donnez jamais vos informations personnelles à partir d’un email ou d’un SMS suspect.

Vérifier l’adresse email de l’expéditeur, les emails de phishing proviennent souvent d’adresses email qui ressemblent à des adresses email légitimes, mais qui comportent de légères différences.

Survoler les liens avant de cliquer dessus, le curseur de votre souris devrait afficher l’URL réelle du lien avant de cliquer dessus.

Ne jamais télécharger de fichiers à partir d’emails ou de SMS suspects.

Utiliser un filtre anti-phishing, un filtre anti-phishing peut vous aider à identifier et à bloquer les emails de phishing

Attaques par ingénierie sociale

Ces attaques manipulent les victimes pour les inciter à effectuer des actions dangereuses, comme divulguer leurs informations personnelles ou cliquer sur un lien malveillant. Elles peuvent être très efficaces, car elles exploitent les émotions et les faiblesses humaines.

C’ est une technique de cybercriminalité qui vise à manipuler psychologiquement les utilisateurs pour qu’ils divulguent des informations sensibles ou effectuent des actions contraires à leurs intérêts.

Les attaques par ingénierie sociale peuvent se faire par différents moyens, tels que le phishing, le vishing (hameçonnage vocal), le smishing (hameçonnage par SMS) et l’appâtage.

Comment fonctionne une attaque par ingénierie sociale ?

Les pirates informatiques exploitent les failles humaines, telles que la confiance, la peur ou l’urgence, pour inciter les utilisateurs à agir sans réfléchir. Ils peuvent se faire passer pour une personne de confiance, comme un représentant d’une banque ou d’un service informatique, pour obtenir des informations sensibles.

Quels sont les types d’attaques par ingénierie sociale ?

Appel téléphonique d’un faux représentant de votre banque : Le pirate vous demande de lui fournir vos identifiants bancaires pour « vérifier votre compte ».

E-mail d’un faux service informatique : L’e-mail vous informe que votre ordinateur est infecté et vous demande de télécharger un logiciel pour le réparer.

Clé USB infectée laissée dans un lieu public : La clé USB contient un logiciel malveillant qui s’installe automatiquement sur l’ordinateur lorsqu’elle est branchée.

Quels sont les impacts des’attaques par ingénierie sociale ?

Les attaques par ingénierie sociale peuvent avoir des conséquences graves pour les victimes, notamment :

Vol de données sensibles : Les pirates peuvent utiliser les informations volées pour usurper votre identité, effectuer des achats frauduleux ou vider vos comptes bancaires.

Infection par des logiciels malveillants : Les logiciels malveillants peuvent voler vos données, prendre le contrôle de votre appareil ou endommager votre système informatique.

Perte financière : Les victimes d’ingénierie sociale peuvent perdre de l’argent en raison de transactions frauduleuses ou de vols d’identité.

Comment se protéger d’une attaque par ingénierie sociale ?:

Il existe plusieurs mesures que vous pouvez prendre pour vous protéger contre les attaques par ingénierie sociale, notamment :

Être sensibilisé aux techniques d’ingénierie sociale, il existe de nombreuses techniques d’ingénierie sociale que les pirates informatiques peuvent utiliser pour vous manipuler. Il est important de connaître ces techniques afin de pouvoir les identifier et les éviter.

Ne jamais divulguer vos informations personnelles à quelqu’un que vous ne connaissez pas et en qui vous n’avez pas confiance.

Vérifier l’identité de la personne à qui vous parlez avant de lui donner des informations.

Ne jamais cliquer sur un lien ou télécharger un fichier à partir d’une personne que vous ne connaissez pas et en qui vous n’avez pas confiance.

Importance de rester informé

Il est important de rester informé des nouvelles menaces afin de pouvoir prendre les mesures nécessaires pour s’en protéger. Vous pouvez rester informé en lisant des blogs et des articles de sécurité, en suivant des experts en sécurité sur les réseaux sociaux et en participant à des conférences et des formations sur la sécurité.

Autres Mesures à prendre pour se protéger

Voici quelques mesures que vous pouvez prendre pour vous protéger des nouvelles menaces :

Mettre à jour régulièrement vos logiciels et systèmes d’exploitation, cela permet de corriger les vulnérabilités qui pourraient être exploitées par les pirates informatiques.

Utiliser un antivirus et un pare-feu, ces logiciels peuvent aider à détecter et bloquer les logiciels malveillants.

Effectuer des sauvegardes régulières de vos données, cela vous permettra de restaurer vos données en cas d’attaque.

Se méfier des emails et SMS suspects, ne cliquez jamais sur un lien ou ne donnez jamais vos informations personnelles à partir d’un email ou d’un SMS suspect.

Utiliser un mot de passe fort et unique pour chaque compte, cela rendra plus difficile pour les pirates informatiques de pirater vos comptes.

Être vigilant quant aux logiciels et services que vous utilisez, faites vos recherches avant de télécharger un logiciel ou de vous inscrire à un service.

Pour plus d’informations sur les attaques informatique, vous pouvez consulter les sites Web suivants :

Conclusion

Il est important de prendre les mesures nécessaires pour se protéger contre ces nouvelles menaces.

Vous pouvez réduire le risque d’être victime d’une cyberattaque en suivant les conseils ci-dessus.